Kommt Cyber-Security für den Internetanschluss vom Provider? Welche Empfehlungen gibt es und wie können wir sie wirtschaftlich umsetzen? Wir stellen hier unsere Lösung zum Perimeter-Schutz unseres Praxisnetzwerkes vor.

Von Thomas Hintze

Die heile Welt des Internets war vorgestern. Schon 1986 wurde in Rechner des MIT und des Pentagon durch den KGB eingedrungen. Danach kamen Viren, Würmer und Trojaner. Mit zunehmender Computer-Kriminalität entstand die IT-Security-Branche. Bekannte Produktkategorien sind hier u.a. Firewall, EDR, XDR, IDR, IDS, IPS, Proxy, AV und Monitoring.

Ein Internetanschluss gehört heutzutage zu jeder Tierarztpraxis. Ob Surfen, Mails oder Mobile Work - das öffentliche Netzwerk ist zur Datenübertragung unverzichtbar. Damit stellt sich für uns die Frage, wie ein sicherer Anschluss der Praxis-IT an das öffentliche Netzwerk realisiert werden kann.

Der heimische Internetanschluss besteht meist aus einem All-In-One Gerät (Modem, Router, WirelessAP, Firewall oder Paketfilter), dass zwischen dem öffentlichen Netzwerk und dem internen Netzwerk platziert wird. Doch reicht das aus?

Standard-Absicherung

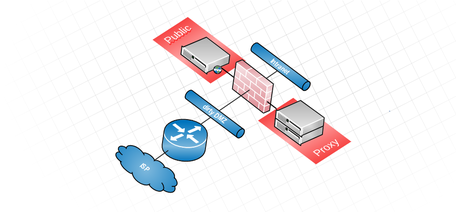

Die Grenzlinie zwischen den Netzwerken wird als Netzwerk-Perimeter bezeichnet. Und genau hier werden Verteidigungsmaßnahmen gegen Angriffe vorgenommen. Und zwar ganz unabhängig davon, welche Cyber-Security-Strategie im jeweiligen Umfeld umgesetzt wird. Die Empfehlungen des BSI umfassen eine redundante, mehrstufige, multi vendor Firewall-Infrastruktur mit dazwischenliegenden dual homed Application-Level-Gateways (BSI: NET.1.1.A18, P-A-P Struktur).

Firewalls unterschiedlicher Hersteller stellen sicher, dass der Netzwerk-Perimeter nicht durch Schwachstellen eines Herstellers überwunden werden kann. Und nur die in der Pufferzone (DMZ) zwischen den Firewalls stehenden Systeme dürfen mit dem öffentlichen Netz interagieren.

Die beiden Firewallstufen können nicht direkt über die DMZ miteinander kommunizieren. Daher müssen die Proxy/Public-Server in der DMZ dual homed ausgelegt sein, d.h. sie besitzen Netzwerkinterfaces in jedem Netzbereich. Im Ergebnis können die Proxy/Public-Server nicht umgangen werden (wenn das IP-Forwarding deaktiviert ist). Die Vermittlung zwischen den Firewall-Stufen findet nur noch auf der Anwendungsschicht statt.

Die Umsetzung dieser Empfehlung ist kostenintensiv und vergleichsweise komplex in der Umsetzung. Insbesondere Investitionskosten, Administrationskosten (inkl. Monitoring) und Energiekosten führen zu der Frage, ob Perimeter-Sicherheit in kleinen Unternehmen nicht einfacher und damit kostengünstiger umgesetzt werden könnte.

Häufig gewählte Alternative für eine Basisabsicherung

Viele Installationen verzichten darauf, die Firewall-Interfaces der DMZ in separaten Netzbereichen zu betreiben. Stattdessen wird eine DMZ so betrieben, dass sich die Netzwerk-Interfaces der Firewall-Stufen in der DMZ "sehen". Damit entfällt die Notwendigkeit, die Public/Proxy-Server dual homed zu betreiben.

Diese Variante wird von der NSA (Network Infrastructure Security Guide, S. 3, Stand Juni 2022) empfohlen.

Schlechte Alternative

Als einfache Alternative wird häufig eine einstufige Firewall (ggf. auch als Cluster) mit LAN-Ports für separate Netzwerke eingesetzt, an denen eine oder mehrere sogenannte "Protected DMZ" betrieben werden.

Von dieser einstufigen, single vendor Konfiguration raten wir ab. Schwachstellen und komplexere Konfiguration der Firewall erhöhen das Sicherheitsrisiko sowohl für die Systeme in der protected DMZ als auch im internen Netzwerk.

Was tun?

Kleine und mittelständige Unternehmen, wie unsere Tierarztpraxis hier, müssen eine Entscheidung treffen, wie sie ihren Internet-Perimeter am besten schützen. Es muss ein Kompromiss gefunden werden, der die individuellen Bedürfnisse (Kosten, Komplexität) berücksichtigt, ohne zu viel Sicherheit zu verlieren.

Wie eine mögliche Konfiguration aussehen könnte, zeigt die folgende Herleitung.

1. Schritt: Redundanzverzicht

Zunächst bietet es sich an, die Cluster-Redundanz des "Gold Standards" aufzulösen. Dadurch sparen wir zunächst Energie zum Betrieb unseres Netzwerk-Perimeters. Aber auch die Administration vereinfacht sich, denn ein Clustersystem zieht erfahrungsgemäß mehr Administrationsaufwand nach sich. Die Verfügbarkeit sinkt, aber Integrität und Vertraulichkeit bleiben dennoch erhalten.

Das Risiko geringerer Verfügbarkeit muss abgewogen werden. Wie wichtig ist uns hohe Verfügbarkeit? Wie lange können wir auf die Netzwerk-Perimeter-Infrastruktur verzichten? Sind unsere internen Abläufe gefährdet?

Durch konsequenten Verzicht auf Cloud-Dienste für alle unsere Kernprozesse haben wir die Abhängigkeit vom öffentlichen Netz so stark reduziert, dass wir alle unsere Leistungen grundsätzlich ohne Internetverbindung erbringen können. Nur der E-Mail-Verkehr und diese Website hier sind naturgemäß öffentlich. Für beides nutzen wir externe Provider. Das bedeutet, dass bei einem Netzwerk-Perimeter-Ausfall E-Mail und Website weiterhin öffentlich verfügbar sind. Diese Unabhängigkeit hat den schönen Nebeneffekt, dass wir keinen teuren Internetanschluss brauchen. Ein einfacher ADSL-Anschluss reicht.

Wird auf Clustersysteme verzichtet, muss kurzfristig Ersatz bereitstehen. Es können beispielsweise konfigurierte Ersatzsysteme bei Ausfall schnell eingebunden werden. So lässt sich die Ausfallzeit begrenzen.

2. Schritt: Zusammenlegen von Hardware

Wer einen einfachen DSL-Anschluss mietet, nutzt meist einen DSL-Router. Diese kleinen Plastik-Boxen sind heutzutage sehr leistungsfähig. Sie vereinen häufig Modem, Router, WLAN-AP, DECT und FW in einem Gerät. Alles in allem sehr funktional. Uns interessiert an dieser Stelle beispielhaft die integrierte Firewall einer AVM Fritzbox.

Schon kleine Fritzboxen besitzen einen Paketfilter samt Stateful-Inspection-Firewall (SPI) . Außerdem beherrschen sie Network Address Translation (NAT) und IP Masquerading. Damit ist sicher gestellt, dass nur Pakete von direkten Antworten auf zuvor gestellte Anfragen ins lokale Netzwerk gelangen und lokale IP-Adressen verschleiert werden.

Es liegt also nahe, die DSL-Router-Firewall-Kombi als erste Stufe der Firewall-Kaskade einzusetzen. Damit wird die dedizierte Firewall der ersten Stufe ersetzt. So sparen wir wieder Hardware, Administrationskosten und Energiekosten ein.

Vorsicht vor dem Exposed Host! Die Nutzung der DSL-Router-Firewall-Kombi kann jedoch Einschränkungen haben: Einige Hersteller nutzen für eingehenden Verkehr eine sogenannte Pseudo-DMZ. Dabei wird eine Exposed-Host-Konfiguration aktiviert, auf die jene Pakete weitergeleitet werden, die nicht den Rechnern in Intranet zugeordnet werden können. Exposed-Host-Konfigurationen entsprechen nicht unserer Vorstellung einer sauberen DMZ-Konfiguration.

Zusammenfassung

Die Implementierung einer mehrstufigen, multi-vendor Firewall-Infrastruktur kann am Übergang vom Praxisnetzwerk zum öffentlichen Netzwerk wirtschaftlich umgesetzt werden. Durch Verzicht auf Redundanz und das Zusammenlegen von gleichartigen Funktionen kann die Cyber-Security-Strategie auf vertretbarem Niveau umgesetzt werden.

Das Security-Monitoring der abgebildeten Konfiguration wird in einem späteren Artikel behandelt.